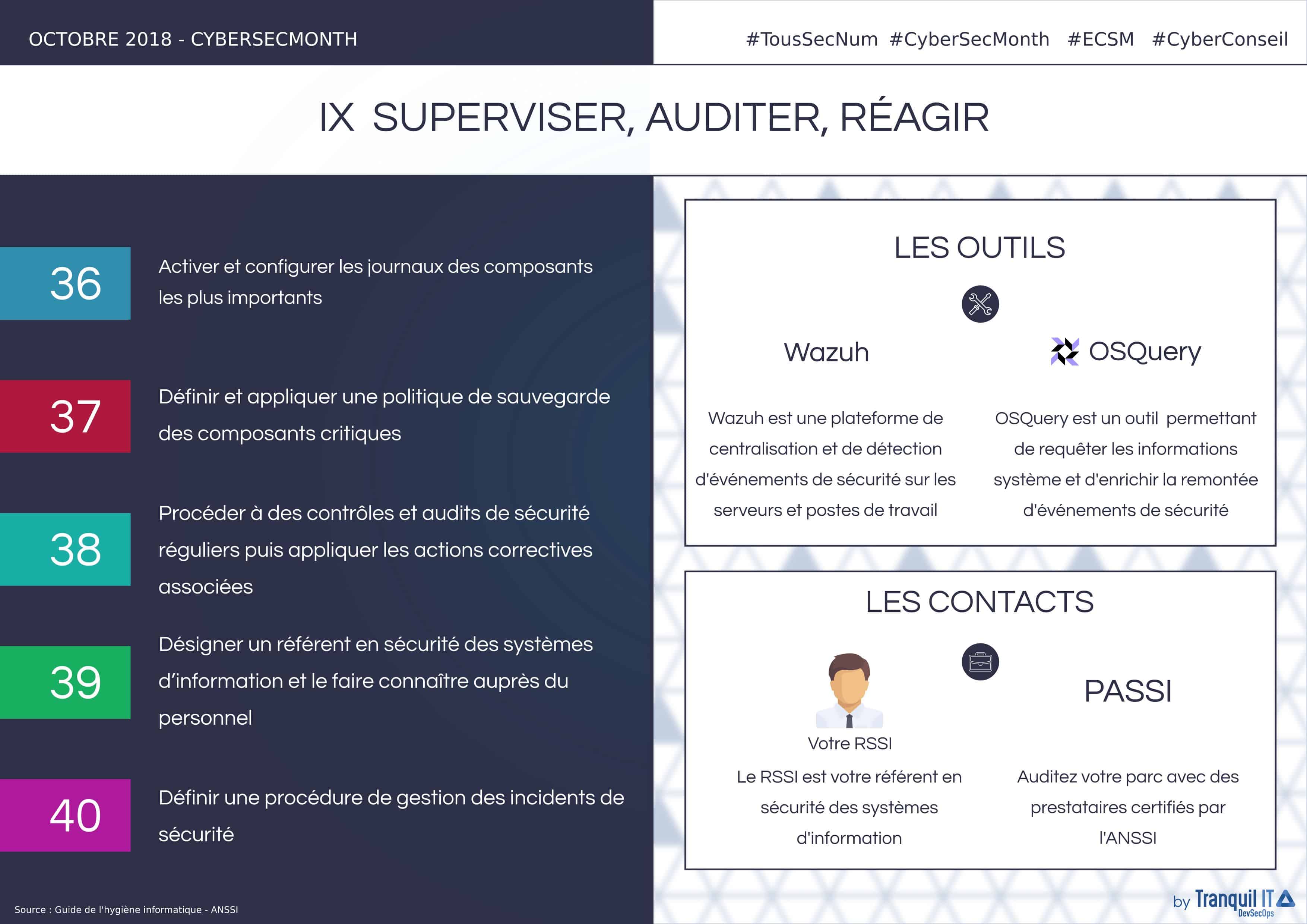

Superviser et auditer son parc informatique #CyberSecMonth

Nous sommes déjà la fin de l’édition 2018 du CyberSecMonth ! On espère que vous continuerez de sensibiliser votre entourage et resterez vigilant quant aux enjeux de la sécurité numérique. Pour conclure nos CyberConseils, nous avons une dernière infographie à vous partager. Alors, voyons ensemble l’importance de superviser et auditer son parc informatique.

Veiller à la sécurité du système d’information

Mettre en place les mesures précédemment conseillées n’est pas suffisant pour garantir la sécurité d’un système d’information. En effet, il est, par la suite, important d’utiliser des moyens de contrôle pour s’en assurer. En somme, vous pouvez envisager de mettre en place de nombreux moyens :

- Veille de sécurité.

- Audits de contrôle.

- Formations en interne.

- Collaborations avec des prestataires extérieurs qualifiés.

Ces derniers conseils vous permettent ainsi de pouvoir réagir rapidement et de manière sécurisée sur votre parc informatique.

Toutes les bonnes pratiques sont, pour ainsi dire, inefficaces sans moyens de contrôle et sans analyse des actions effectuées. Finalement, ce travail de veille vous permet de vous assurer du bon fonctionnement des moyens mis en place. Vous pouvez aussi détecter plus rapidement les quelques failles subsistantes. Vous serrez, dès lors, plus apte à réagir de manière quasi-instantanée. Dans l’enemble, la sécurisation du système d’information d’une organisation doit être soumise à ce même procédé.

Les moyens pour superviser et auditer son parc informatique

Journaliser les composants les plus importants :

La centralisation et l’analyse de journaux pertinents est vivement recommandée. Cela vous permet de détecter des dysfonctionnements potentiels ou des tentatives d’accès illicites pouvant nuire à l’intégrité du système d’information. Ainsi, la mise en place d’un outil de centralisation de ces journaux vous permettra d’analyser en temps réel les composants vitaux de votre système d’information. Vous devez donc surveiller les équipements réseaux et de sécurité, les serveurs ainsi que les postes utilisateurs. Par la suite, tous ces éléments doivent être sujets à une analyse de la configuration des éléments journalisés (format, fréquence de rotation des fichiers, taille maximale des fichiers journaux, catégories d’évènements enregistrés) pour les adapter en conséquence. Vous devez également journaliser et garder les évènements critiques de sécurité pendant au minimum un an. Finalement, nous recommandons la réalisation d’une étude contextuelle du système en journalisant les éléments suivants :

- Pare feu : Paquets bloqués.

- Systèmes et applications : Authentifications et autorisations (échecs comme succès), arrêts inopinés.

- Services : Erreur de protocoles (comme les erreurs 403,404, 500 pour les services HTTP), traçabilité des flux applicatifs aux interconnexions (URL sur un relais HTTP, en-têtes des messages sur un relais SMTP, etc).

Afin de pouvoir corréler les évènements entre les différents composants, leur source de synchronisation de temps (grâce au protocole NTP) doit être identique.

Mettre en place une politique de sauvegarde des composants critiques :

Il est primordial de pouvoir accéder aux sauvegardes (conservées en lieu sûr) après un incident d’exploitation ou une intrusion au sein du système d’information. Pour ce faire, vous devez impérativement formaliser une politique de sauvegarde régulièrement mise à jour. Ainsi, l’organisation développera une véritable exigence vis-à-vis de la sauvegarde de l’information, des logiciels mais également des systèmes. Cette politique doit donc comprendre :

- La liste des données jugées vitales pour l’organisme et les serveurs concernés.

- Les différents types de sauvegarde (comme le mode hors ligne).

- La fréquence des sauvegardes.

- La procédure d’administration et d’exécution des sauvegardes.

- Les informations de stockage et les restrictions d’accès aux sauvegardes.

- Les procédures de test de restauration.

- La destruction des supports ayant contenu les sauvegardes.

Les tests de restauration peuvent être réalisés de plusieurs manières :

- Systématique, par un ordonnanceur de tâches pour les applications importantes.

- Ponctuelle, en cas d’erreur sur les fichiers.

- Générale, pour une sauvegarde et restauration entière du système d’information.

Réaliser des contrôles et des audits de sécurité de manière fréquente :

Nous conseillons d’auditer le système d’information au minima une fois par an. Cela permet d’évaluer l’efficacité des mesures mises en œuvres et leur maintien dans le temps. Ainsi, vous serrez capable de mesurer les écarts entre les règles adoptées par l’entité et l’application de ces dernières. Ces audits peuvent être réalisés par des équipes d’audit internes ou par des sociétés externes spécialisées. Selon le périmètre à contrôler, vous devrez également réaliser des audits techniques et/ou organisationnels en ayant recours à des professionnels mobilisés. Ces audits sont d’autant plus nécessaires que l’entité doit être conforme à des réglementations et obligations légales directement liées à ses activités.

Suite à ces audits, vous devrez identifier des actions correctives. Par la suite, il vous faudra planifier l’application de ces corrections et élaborer des points de suivi à intervalles réguliers. Nous recommandons également de mettre en place des indicateurs sur l’état d’avancement du plan d’action. Vous ne devez pas vous contenter de l’audit comme seul élément de contrôle. En effet, ce dernier ne garantit pas systématiquement la sécurité du système d’information et peut omettre d’éventuelles vulnérabilités.

Désigner un référent en sécurité des systèmes d’information :

Les organisations doivent désigner un référent en terme de sécurité des systèmes d’information. Celui-ci devra alors être soutenu par la direction ou par une instance décisionnelle spécialisée, selon le niveau de maturité de l’entité. Ainsi, ce référent devra être formé à la sécurité des systèmes d’information et à la gestion de crise. Au sein de l’organisation, il devra être connu de tous les utilisateurs. Par la suite, ce référant devra être le premier contact pour toutes les questions relatives à la sécurité des systèmes d’information. Cela inclut :

- La définition des règles à appliquer selon le contexte.

- La vérification de l’application des règles.

- La sensibilisation des utilisateurs et définition d’un plan de formation des acteurs informatiques.

- La centralisation et traitement des incidents de sécurité constatés ou remontés par les utilisateurs.

Dans les entités les plus importantes, ce correspondant peut aussi être désigné pour devenir le relai du RSSI. Par exemple, il sera chargé de signaler les doléances des utilisateurs. Il doit également identifier les thématiques à aborder pour sensibiliser les utilisateurs. Ces missions ont pour donc but d’améliorer le niveau de sécurité du système d’information au sein de l’organisme.

Établir une procédure de gestion des incidents de sécurité :

Une intrusion peut être détectée par un comportement inhabituel d’un poste de travail ou d’un serveur (connexion impossible ; activités importantes ou inhabituelles ; services ouverts non autorisés ; modification de fichiers sans autorisation ; multiples alertes de l’antivirus). Cependant, une mauvaise réaction en cas d’incident de sécurité peut empirer la situation. Dans le pire des cas, elle peut même empêcher sa résolution. Dans le cas d’une intrusion, nous conseillons de :

- Déconnecter la machine du réseau afin d’interrompre l’attaque.

- Maintenir sous tension la machine pour ne pas perdre d’informations précieuses.

- Ne pas redémarrer la machine.

- Informer la hiérarchie et le référent en sécurité des systèmes d’information.

Par la suite, nous vous recommandons de contacter un Prestataire de Réponse aux Incidents de Sécurité (PRIS). Cela vous permet de faire réaliser les opérations techniques nécessaires (copie physique du disque ; analyse de la mémoire, des journaux et d’éventuels codes malveillants ; etc) et de déterminer si d’autres éléments du système d’information ont été compromis. Il s’agira également d’élaborer la réponse à apporter afin de supprimer d’éventuels codes malveillants et accès dont disposerait l’attaquant. Vous devrez également procéder au changement des mots de passe compromis. Tout incident devra être consigné dans un registre centralisé. Enf, vous pourrez déposer une plainte auprès du service judiciaire.

Superviser et auditer son parc, le point de départ

Il est compliqué, pour une organisation, de disposer des moyens nécessaires pour auditer avec fiabilité son parc informatique. L’entité ne dispose pas nécessairement des outils ou du savoir-faire permettant de réaliser un audit complet en interne. Ainsi, vous pouvez faire appel à un Prestataire d’Audit de la Sécurité des Systèmes d’Information (PASSI) pour construire une véritable stratégie de cybersécurité pour votre organisation. Les audits des PASSI se classent en plusieurs catégories :

- Réalisation d’audit architecture.

- Élaboration d’audit de configuration.

- Exécution d’audit de code source.

- Mise en place de test d’intrusion.

- Réalisation d’audit organisationnel et physique

L’ANSSI certifie les organismes d’audit sur chacun de ces critères, de manière individuelle. Tous les PASSI ne sont pas qualifiés pour la totalité des critères. Reportez vous à la liste des PASSI pour plus d’informations. Une fois votre audit effectué, nous pouvons vous aider à appliquer les préconisations de l’organisme d’audit.

Appuyez-vous sur notre expertise pour superviser et auditer votre parc informatique

Animé par la volonté d’aider les organisations dans la gestion de leurs systèmes informatiques, nous avons pour objectif d’assister les administrateurs systèmes dans leurs missions du quotidien. De ce but résulte de plus de 15 années d’expérience dans la gestion de parc informatique et dans la sécurisation du réseau local (barrières de sécurité, gestion des droits utilisateurs, contrôle des applications, mise à jour des postes, etc). Afin de garantir la sécurité de votre parc, nous privilégions les outils que nous avons développés (comme WAPT, solution de déploiement de logiciels) ou sur lesquels nous bénéficions d’une véritable expertise (comme Samba Active Directory), tout en conservant notre philosophie DevSecOps.

Au sein de Tranquil IT, nous avons toujours eu la volonté de privilégier les outils Open Source pour leur fiabilité, leur maintenabilité mais aussi la liberté qu’ils offrent. Alors faire le choix de l’Open Source c’est choisir d’économiser des frais de licences et de faire confiance à nos experts !

Vous avez besoin de sécuriser votre parc informatique ?

Cybersécurité : Rendez-vous en novembre !

La cybersécurité est au centre des préoccupations durant le mois d’octobre. Le véritable objectif du CyberSecMonth est de sensibiliser un maximum d’individus aux enjeux de la sécurité numérique. Le but de cet évènement se construit donc à long terme puisqu’il vise à développer ces conseils tout au long de l’année. C’est dans cette dynamique de sensibilisation quotidienne que l’European Cyber Week vient ponctuer l’actualité du mois de novembre ! Cette année, l’évènement se déroule à Rennes, du 19 au 22 novembre et se focalise sur l’intelligence artificielle et la cybersécurité.

Les articles à ne pas manquer :

- Cyber-escroqueries : Ne vous faites pas piéger – AB Consulting

- Fraudes à la carte bancaire : Comment s’en prémunir ? – Ministère de l’intérieur

- 10 trucs pour reconnaître un mail d’hameçonnage – AB Consulting

- Cyber-risques : Technologies émergentes et vie privée – AB Consulting

Retrouvez toutes nos recommandations sur Twitter et LinkedIn et sur les hashtag : #TousSecNum, #CyberSecMonth, #ECSM2018 et #ECSM. Suivez aussi notre hashtag #CyberConseil pour suivre les conseils de Tranquil IT et découvrir les infographies suivantes.

Tranquil IT : une réponse aux exigences NIS2

La directive NIS2 impose des obligations accrues en matière de cybersécurité pour les entreprises et les organisations essentielles. Face à ces nouvelles exigences, WAPT se présente comme une solution efficace pour l'automatisation et la gestion de la sécurité des...

Fin du support CentOS 7, quelles alternatives ?

Avec la fin du support de CentOS 7, les utilisateurs du logiciel WAPT doivent envisager des alternatives pour continuer à bénéficier des mises à jour et des nouvelles fonctionnalités. La version 2.6 de WAPT nécessite une distribution Linux encore supportée, ce qui...

Enjeux et migration : l’impact de la fin de Windows 10

Microsoft a officiellement annoncé la fin du support de Windows 10 à compter du 14 octobre 2025. Concrètement, cela implique que des centaines de millions d’utilisateurs devront envisager une transition vers un nouveau système d’exploitation, en particulier Windows...